A la hora de hacer auditorias de seguridad a sistemas, nos damos cuenta que un análisis a los servidores expuestos, es bastante ruidoso. Simplemente el hecho de hacer un escaneo con NMAP nos deja una cantidad terrible de logs.

Esto se puede solucionar, cierto es que no es una solución muy flexible o customizable, pero nos puede llegar a ofrecer una cantidad muy grande de información.

¿Qué es Shodan?

Shodan es un motor de busqueda de prácticamente TODO lo que esta expuesto en internet, cuando digo TODO es TODO. Servidores, Bases de datos, Termostatos, ICS’s (Industrial control system), Neveras, Impresoras… Como puedes observar es bastante jugoso, sobretodo cuando nos fijamos que no solamente nos dice los puertos que tiene abiertos, sino que nos devuelve información sobre:

-Los servicios que estan corriendo en el puerto

-Determinados motores que usa (Por ejemplo si es una Web, PHP, Bootstrap…)

Me parece interesante, enfocar este tipo de buscadores al análisis y escaneo de sistemas. Créeme, si esta conectado a internet, seguramente, esté en Shodan.

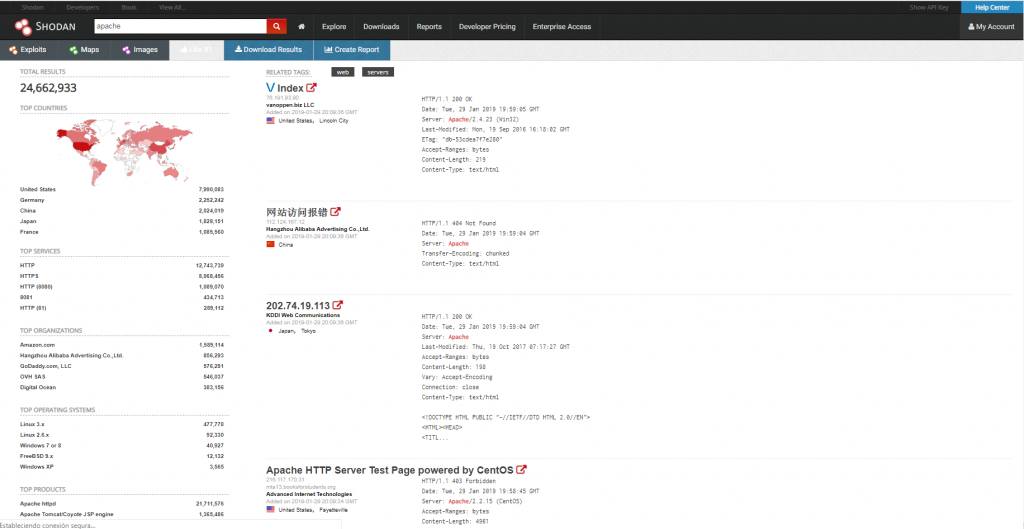

Voy a poneros un ejemplo, voy a realizar una búsqueda con la palabra “apache” para que nos aparezcan servidores con página web y poder echarle un vistazo.

24,662,933 resultados, genial no esperaba menos, quizás si más, pero como digo no está absolutamente todo internet (Sí lo que puede indexar).

Voy a elegir una que sea interesante, con la expresión [country:”(Dos siglas del país)”], podemos filtrar por país, en este caso voy a usar [country:”ES”] para ver que páginas nos suelta en España.

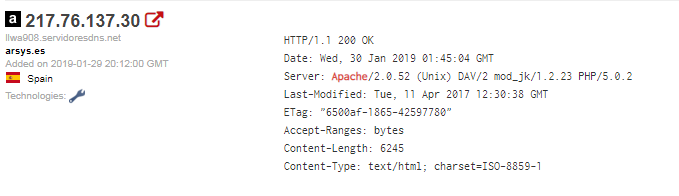

Interesante, me llama la atención una página, aparentemente alojada en Arsys, os enseño el resultado:

Bueno… Pero que bonito, que cuadro, esto no se ve desde 2004… más o menos, es lo más parecido a un Picasso… Versión 2.0.52 de apache (La última es la 2.4.38), el símbolo de la llave inglesa, representa que utiliza MooTools, una libreria de javascript (Puede ser interesante para afrontar ataques tipo XSS).

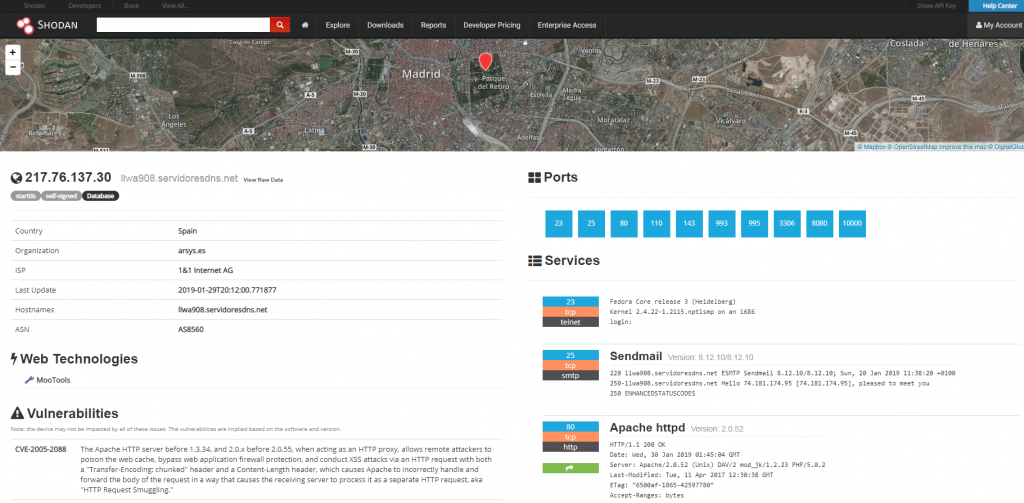

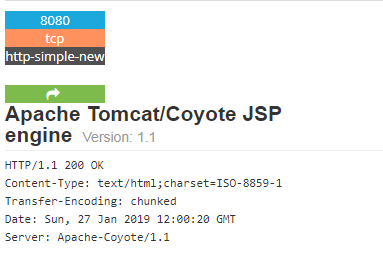

Cuando accedemos (Clickando en la IP), podemos observar toda la información disponible…

Seguro que hay cosas que os suenan… 1&1, puertos abiertos: 23,25,80,110,143,993,995,3306,8080,100000

El telnet… un Fedora Core release 3 (2004)

Servidor de correo saliente esta manejando un Sendmail…

En el 80 un apache 2.0.52 (2004)

110 pop3 ,143 imap, 993 imap-ssl, 995 pop3-ssl [Todo esto correo]

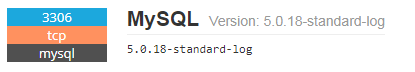

3306 MySQL, ¿Pero que versión?

Del 2004…

Además también esta corriendo un Tomcat en el 8080, prefiero no saber de cuando esta, pero adelanto que no pasa de 2005..

Y por último, puerto 10.000

Un webmin, que porcierto en los datos del certificado ssl (Que aparece más abajo y no quiero mostrar), puede enumerar algún usuario…

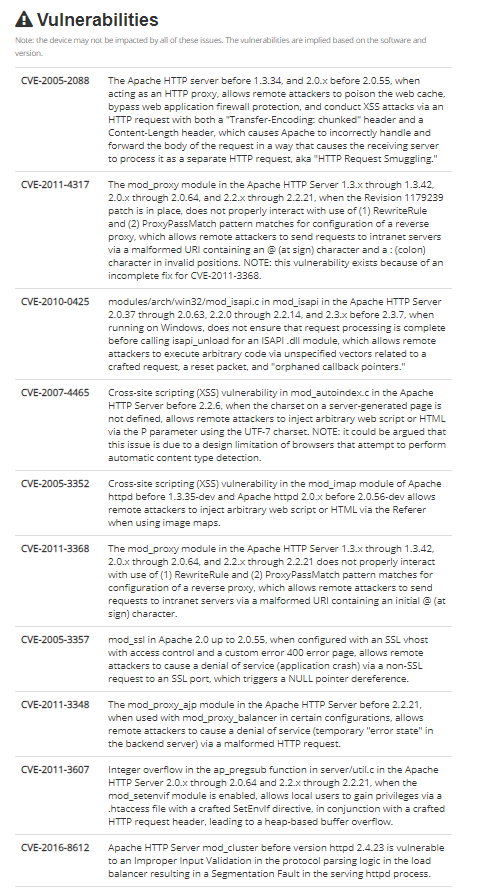

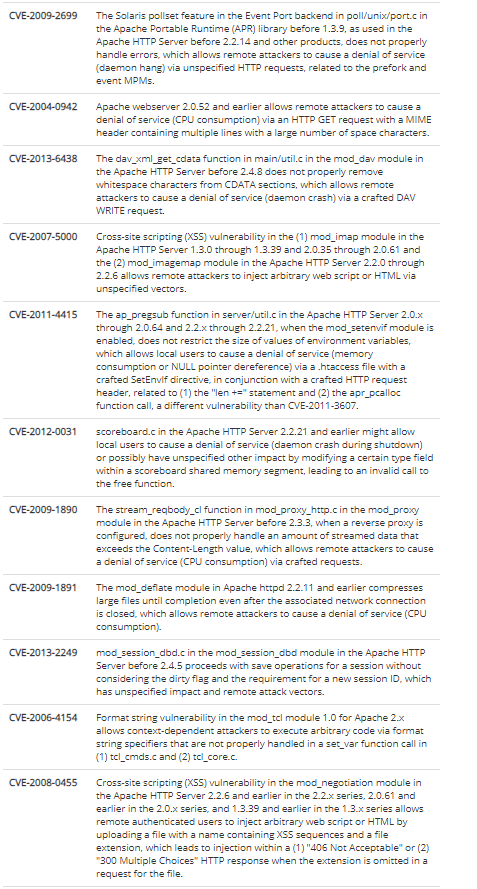

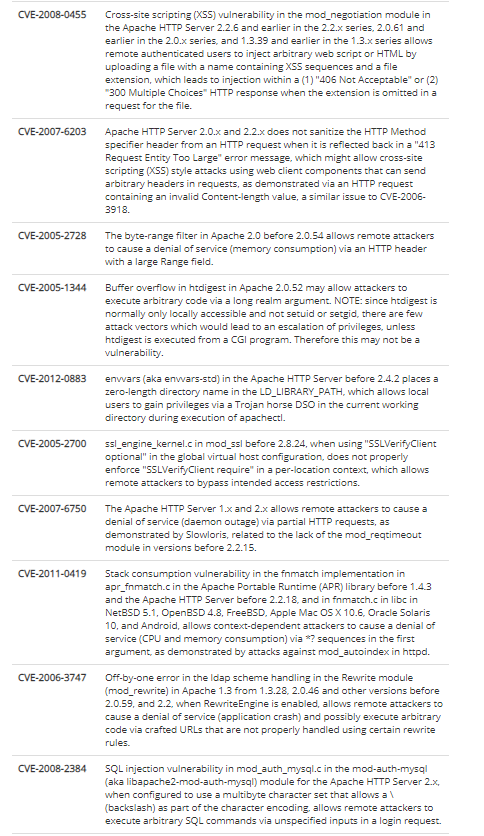

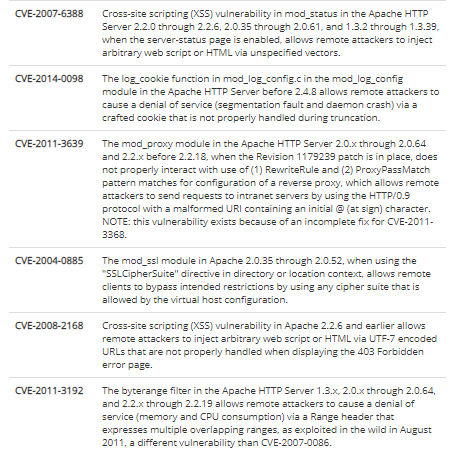

Ahora viene lo bonito, lista de vulnerabilidades

Todas con CVE menor que 2016 y no son precisamente bonitas, estamos en 2019… y nos econtramos estas perlas…

nada más que añadir, espero que os haya gustado y nos vemos en el siguiente post.

PD:

No ha generado ningún log por nuestra parte 😉